Le principe

L’adresse IP permet d’identifier votre connexion à Internet et sa localisation approximative. En la liant aux adresses des sites web visités, elle permet de déduire des informations vous concernant, comme vos intérêts, vos habitudes ou votre appartenance à certains groupes sociaux.

Les fournisseurs d’accès internet, les sites visités et les tiers auxquels peuvent être partagées ces données peuvent ainsi connaître votre navigation et se servir de ces informations (exemple : à des fins de ciblage publicitaire).

Une personne malveillante peut également avoir accès à ces informations en plaçant un virus sur votre terminal, en interceptant vos communications, en particulier sur les réseaux wifi publics où cela est particulièrement aisé. Ces attaques sont connues sous la catégorie d’attaque de l’homme du milieu ou man in the middle en anglais. L’attaquant pourra alors exploiter les informations recueillies pour collecter davantage d’informations et les exploiter (exemple : dans le cadre d’une attaque de phishing).

Comment se protéger ?

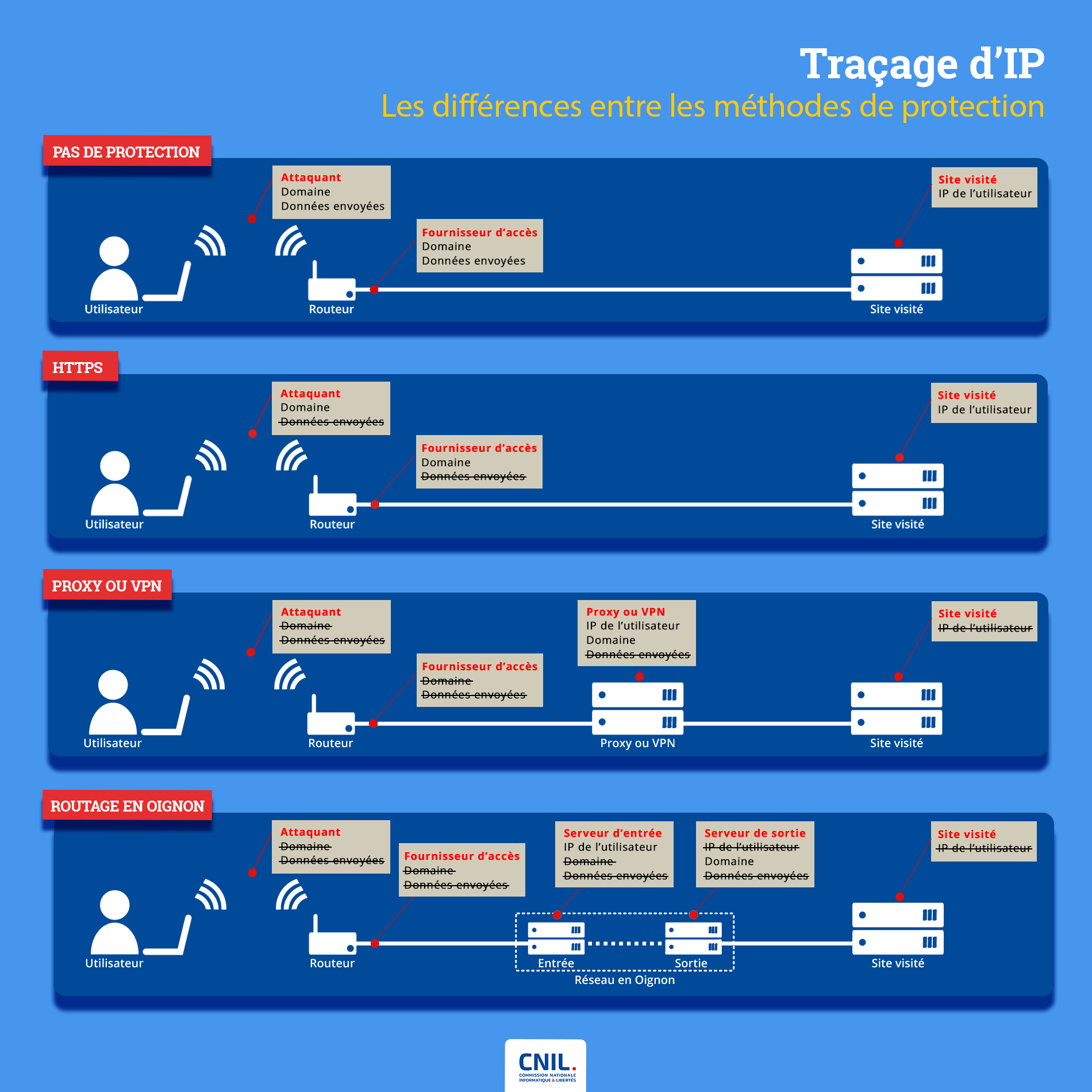

Pour se prémunir contre ces risques, plusieurs solutions techniques existent :

Le proxy, la solution la plus rudimentaire

L’utilisation d’un proxy permet de masquer votre adresse IP en la substituant par une autre dont la localisation est différente, et d’empêcher le traçage en la faisant varier. Toutefois, ces solutions sont généralement loin d’être infaillibles et ne protègent pas contre tous les types d’attaque puisque les informations transitent toujours de manière transparente pour un attaquant. Il est, dans ce cas, nécessaire de coupler cet outil avec un chiffrement de la communication (voir ci-dessous)

Les réseaux privés virtuels, une sécurité supplémentaire

Les réseaux privés virtuels, ou VPN pour virtual private network, ajoutent une couche de sécurité aux proxys en chiffrant les communications (exemple : grâce au protocole HTTPs). Avec cet outil, les données de navigation sont ainsi protégées d’un éventuel attaquant. Toutefois, l’entreprise qui fournit le service conserve la connaissance de votre adresse IP et des sites visités, et peut transmettre ces informations à des tiers. Ces solutions sont proposées par de nombreuses entreprises plus ou moins transparentes, et dont les niveaux de sécurité peuvent varier. Il s’agit de la mesure de sécurité la plus fréquemment proposée par les navigateurs, soit en tant que fonctionnalité sur Opéra ou Firefox, soit en tant qu’extension, comme sur Google Chrome, Safari ou Microsoft Edge.

Les outils plus avancés

Un troisième type d’outil utilise le passage par un tiers afin de faire en sorte que personne d’autre que vous n’ait à la fois la connaissance de votre adresse IP et du site que vous souhaitez visiter. Pour cela, les solutions existantes fonctionnent grossièrement comme deux proxys, l’un à la suite de l’autre, entre lesquels les données sont chiffrées à plusieurs reprises : le premier proxy n’aura que la connaissance de votre adresse IP, et le second celle du site visité. Cette solution s’apparente à un routage en oignon.

De nombreuses solutions mettant en place ce schéma émergent depuis peu, comme la nouvelle fonctionnalité payante private relay d’Apple sur iOS15, le Firefox private network proposé aux Etats-Unis par l’entreprise Mozilla, ou encore Tor browser, un navigateur basé sur le réseau du projet Tor.

Les fonctionnalités présentées ci-dessus permettent de sécuriser une partie seulement de la navigation en ligne et doivent être utilisées en parallèle d’autres solutions comme le DNS over HTTPs.

Le DNS over HTTPs, pour « cacher » l’adresse de destination

Qu’est-ce que le DNS ?

Le DNS (Domain Name Service ou système de noms de domaines) permet de traduire un nom de domaine (par exemple www.google.fr) en une adresse IP (216.58.198.195 dans ce cas) qui sera utilisable par votre navigateur pour accéder au site web.

Qu’est-ce que le HTTPs ?

Le HTTPs est un protocole (c’est-à-dire une méthode de communication entre votre navigateur et le site que vous consultez) sécurisé qui permet au navigateur de vérifier l’identité du site web, grâce à un certificat d’authentification, avant de vous l’afficher. En principe, ce protocole doit garantir la sécurité et la confidentialité des données que vous recevez ou envoyez.

Note : vérifiez toujours que la mention « HTTPs » et/ou un cadenas apparaissent bien dans la barre d’adresse du site que vous consultez, notamment lorsque vous effectuez des achats en ligne !

Le DNS via HTTPs permet de cacher l’adresse DNS des yeux du fournisseur d’accès ou d’un attaquant lors de sa résolution, étape consistant à la recherche de l’adresse de destination dans un répertoire semblable aux pages jaunes.

Ces solutions ne sont toutefois pas parfaites car le fournisseur de la solution de résolution de DNS aura toujours accès aux adresses d’origine et de destination, lui permettant de faire du profilage à des fins publicitaires. De nouvelles techniques comme le Oblivious DNS over HTTPs pourraient permettre de renforcer la sécurité lors de cette étape, en faisant en sorte qu’aucune entité n’ait à la fois accès à votre adresse IP et à l’adresse du site web que vous visitez grâce à un proxy supplémentaire.

Activer le DNS over HTTPS sur un ordinateur :

- Sur Firefox : cliquer sur l’icône de menu (en haut à droite de la fenêtre du navigateur) puis sur Paramètres. Dans l’onglet Général, aller dans la partie Paramètres réseau (tout en bas de la page), cliquer sur Paramètres, puis cliquer sur Activer DNS via HTTPs.

- Sur Chrome : cliquer sur l’icône de menu (en haut à droite de la fenêtre du navigateur) puis sur Paramètres. Dans le volet de gauche, cliquer sur Confidentialité et sécurité puis, dans le volet de droite, cliquer sur Sécurité puis Utiliser un DNS sécurisé.

- Sur Edge : cliquer sur l’icône de menu (en haut à droite de la fenêtre du navigateur) puis sur Paramètres. Dans le volet de gauche, cliquer sur Confidentialité, recherche et services puis, dans le volet de droite, aller dans la partie Sécurité puis activer Utiliser un DNS sécurisé pour spécifier comment consulter l’adresse du réseau pour les sites web.

Pour aller plus loin : les différences entre les méthodes de protection contre le traçage d’IP